Afgelopen week was het 5 mei 2023. Bevrijdingsdag in Nederland. Als eerste: laten we dankbaar zijn voor de vrijheid die we krijgen. Maar ook heel zuinig op wat we hebben. Vrijheid dienen we te beschermen! Ook op digitaal gebied. Daarom hier een artikel over de Azure Active Directory. Met aanvullende stappen om binnen onze Nederlandse organisaties te beschermen tegen ongewenste lekken.

Wat is de Azure Active Directory (AAD)?

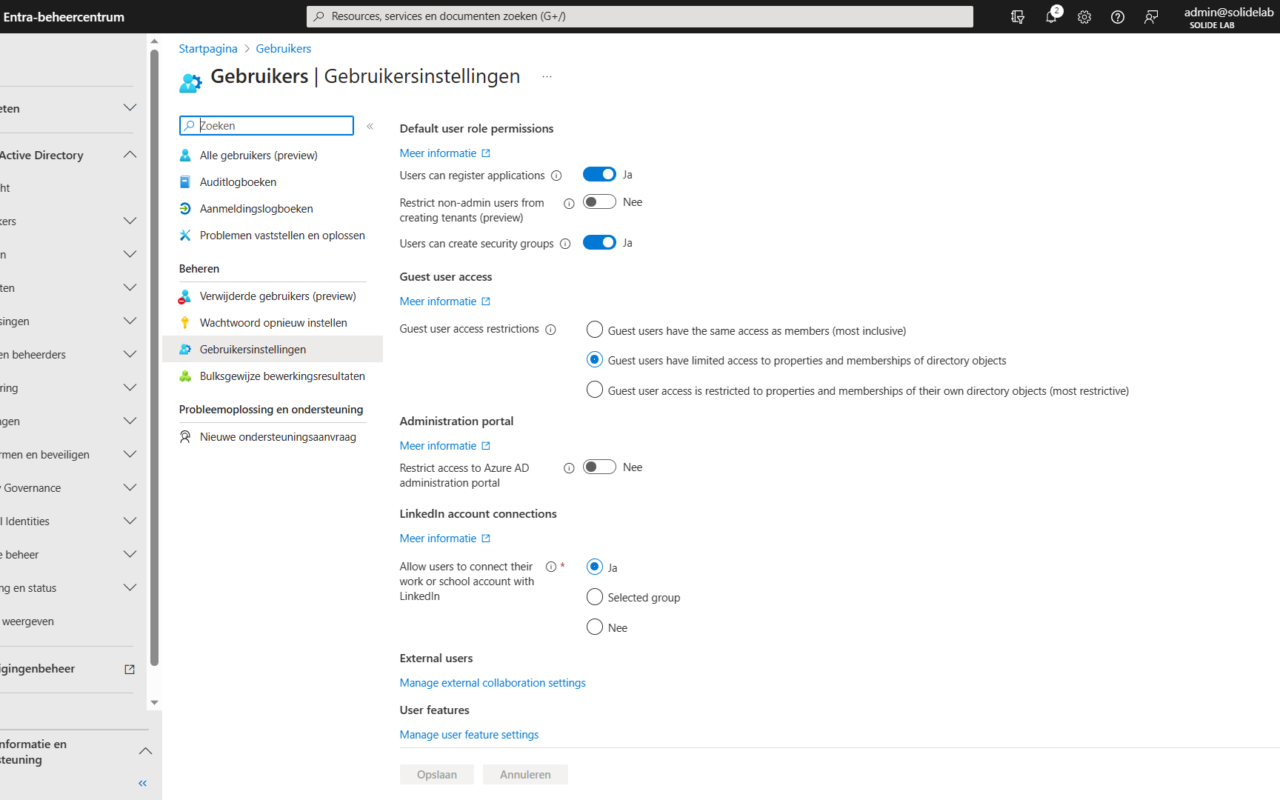

De Azure Active Directory is de database met gebruikers van een organisatie of Office 365 omgeving. Hierin staan alle beheerders, gebruikers maar ook gasten die uitgenodigd zijn om mee te werken aan documenten binnen de organisatie. Sommige grotere organisaties gebruiken de directory ook voor Single Sign On en soms zijn ook attributen gevuld zoals adresgegevens, telefoonnummers e.d.