Afgelopen week was het 5 mei 2023. Bevrijdingsdag in Nederland. Als eerste: laten we dankbaar zijn voor de vrijheid die we krijgen. Maar ook heel zuinig op wat we hebben. Vrijheid dienen we te beschermen! Ook op digitaal gebied. Daarom hier een artikel over de Azure Active Directory. Met aanvullende stappen om binnen onze Nederlandse organisaties te beschermen tegen ongewenste lekken.

Wat is de Azure Active Directory (AAD)?

De Azure Active Directory is de database met gebruikers van een organisatie of Office 365 omgeving. Hierin staan alle beheerders, gebruikers maar ook gasten die uitgenodigd zijn om mee te werken aan documenten binnen de organisatie. Sommige grotere organisaties gebruiken de directory ook voor Single Sign On en soms zijn ook attributen gevuld zoals adresgegevens, telefoonnummers e.d.

Waarom is het belangrijk dit zoveel mogelijk te beveiligen?

Vanouds is de Active Directory altijd al onderwerp van gesprek geweest. Als je eenmaal lid bent van ‘de directory’ kun je vrij gemakkelijk gebruikers inzien. Denk aan het Outlook Adresboek. Maar het probleem wat ik nu zie is m.i. groter.

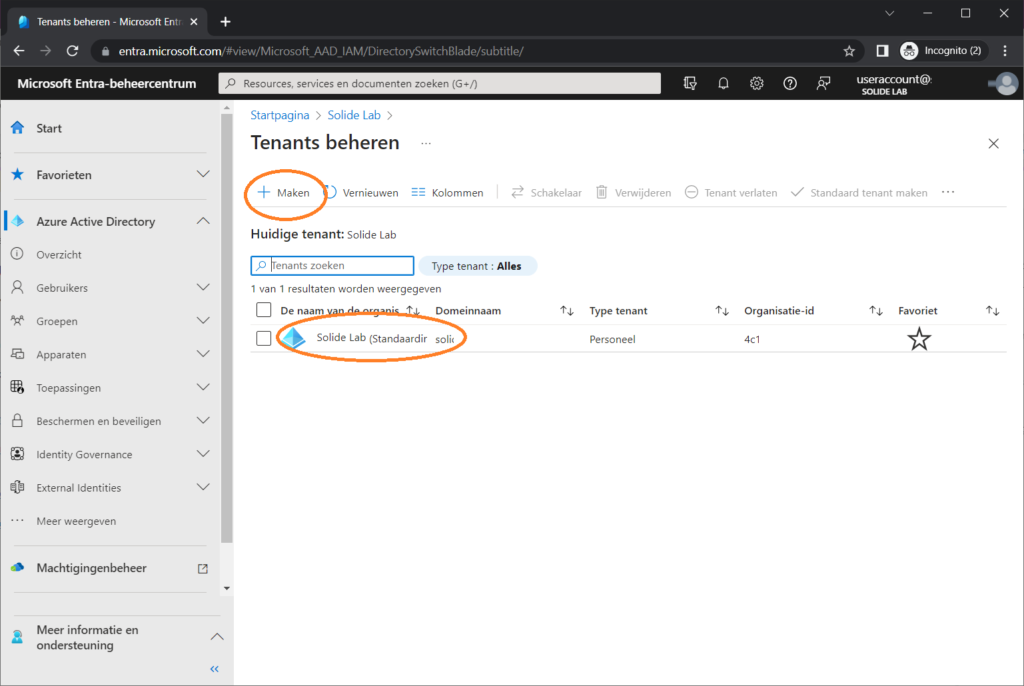

Steeds meer organisaties maken gebruik van Microsoft diensten. Denk aan stichtingen, scholen, universiteiten, banken, overheden. Ook jouw organisatie of school heeft waarschijnlijk een zogenaamde tenant. Soms zijn deze omgevingen groot en omvatten hele netwerken van gebruikers, organisaties en suborganisaties.

Wat is er aan de hand?

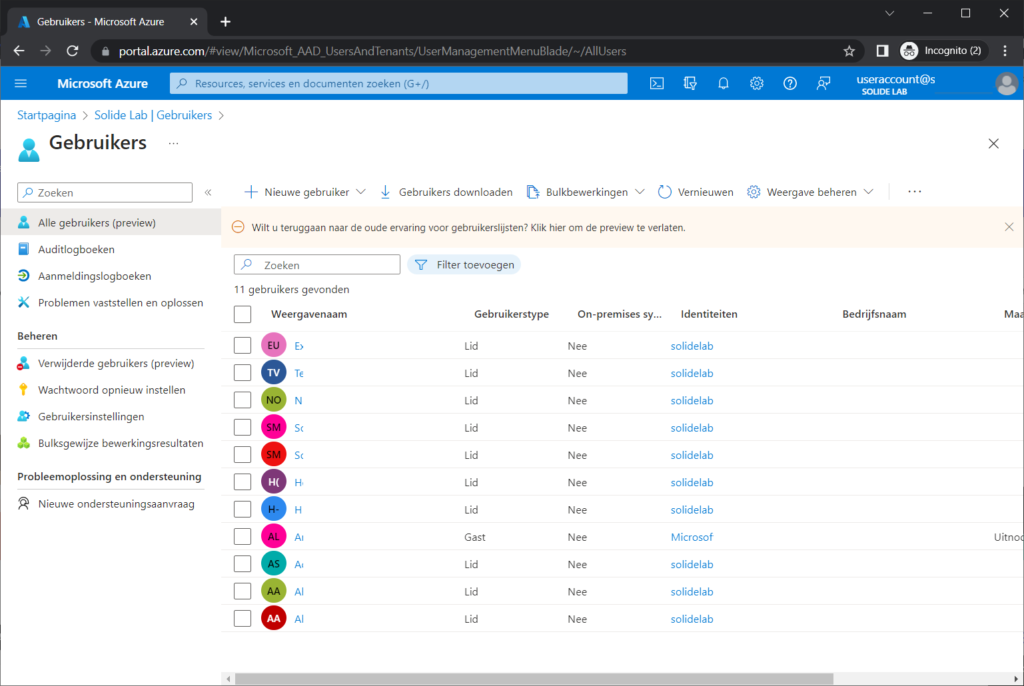

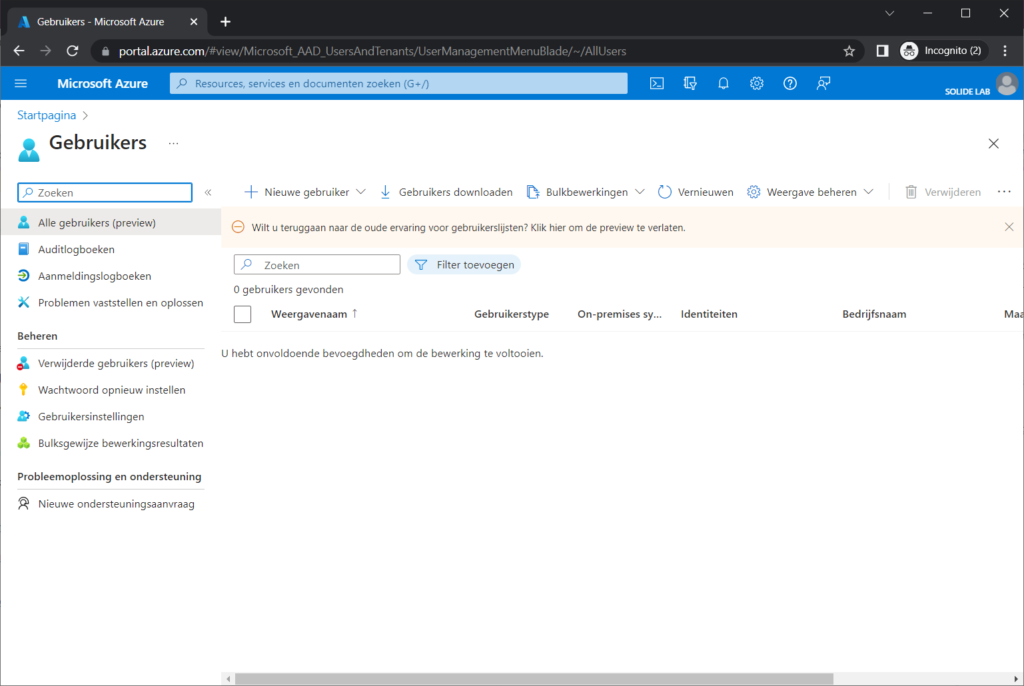

Standaard staat een omgeving open voor interne gebruikers en gasten. Dat wil zeggen: alle leden van de omgeving zijn dan in te zien incl. gasten en groepen . Ik heb voorbeelden gezien van omgevingen waar duizenden gebruikers waarschijnlijk ongewenst zichtbaar zijn voor gebruikers binnen de organisatie.

Beheerders kunnen dit eenvoudig dicht zetten. Volg hiervoor onderstaande stappen. De impact van deze standaard instelling is met name groot zijn voor grote organisaties, scholen, universiteiten of organisaties met vrijwilligers en een breed netwerk. Voor kleine organisaties zal de impact kleiner zijn, maar loop het gewoon even langs voor de zekerheid.

Hoe controleren:

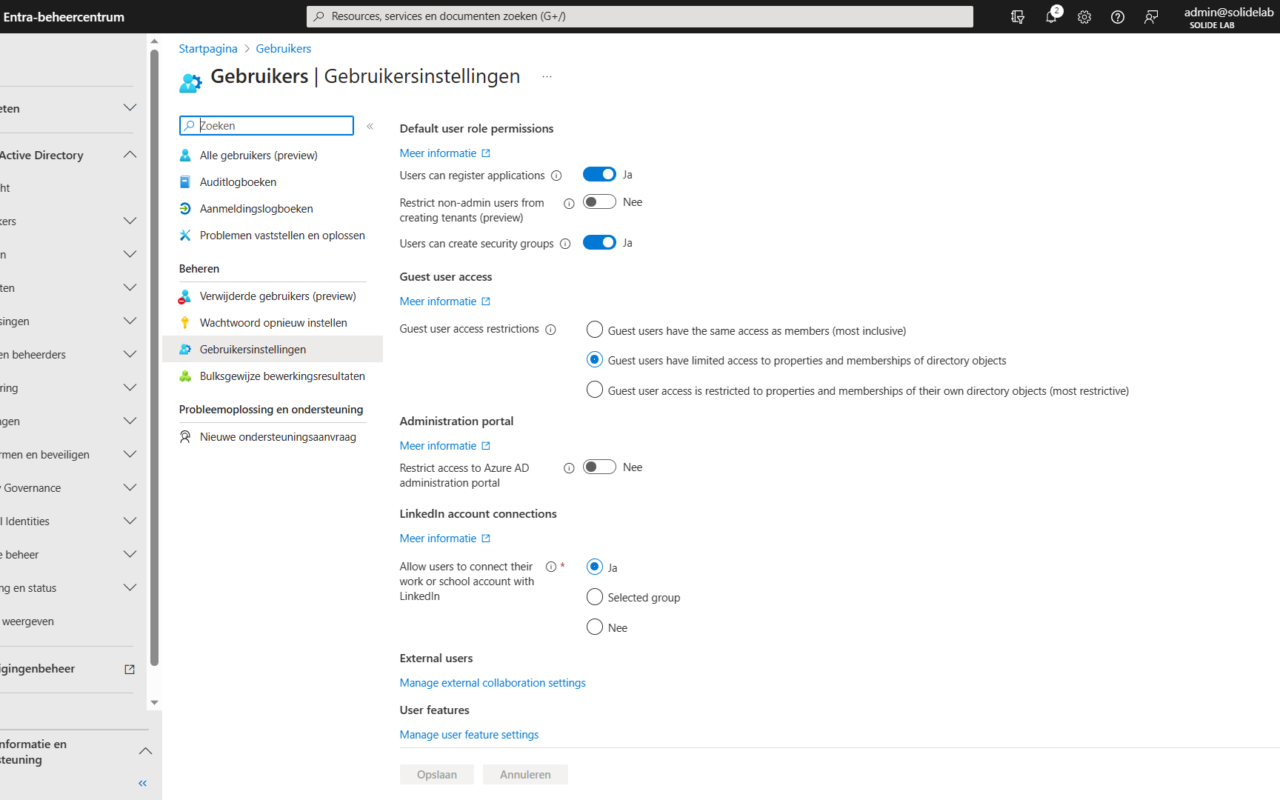

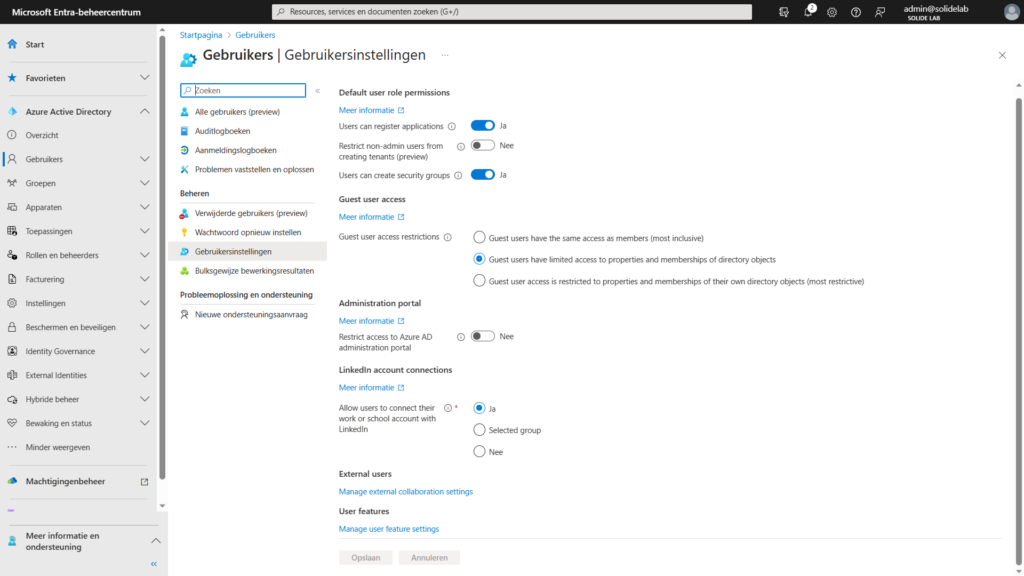

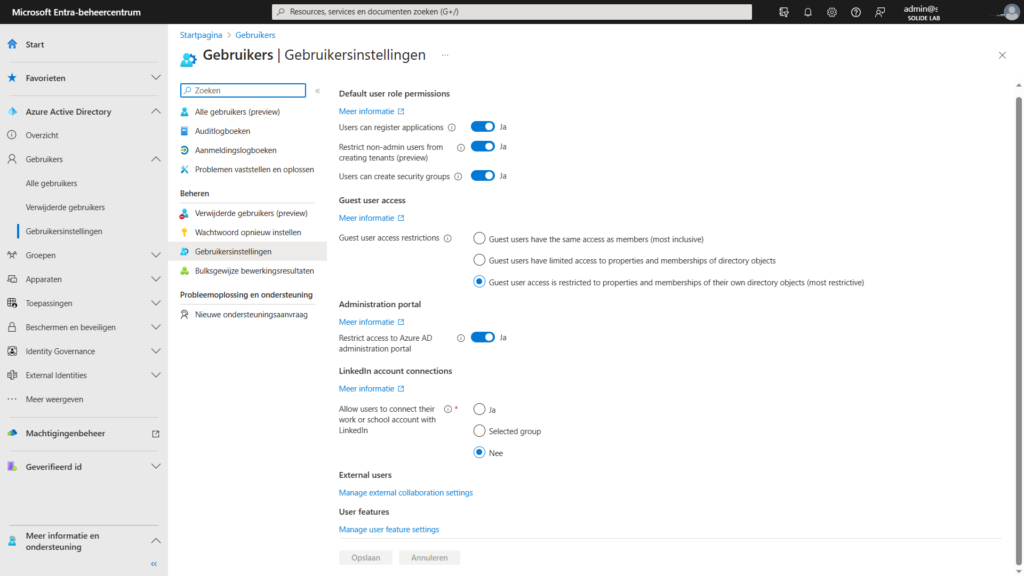

De betreffende functionaliteit is in te stellen in de Active Directory configuratie binnen het Azure en nieuwe Entra Portal. Standaard staat veel in Azure dicht behalve de Azure Active Directory gedeelte. Dit komt door de standaard instelling in het portal zie hieronder:

Gebruikers – Microsoft Entra-beheercentrum

Zoals je kunt zien heb je hier de mogelijkheid om de volgende zaken in te stellen:

- Gebruikers kunnen applicaties registreren (standaard aan)

- Gebruikers kunnen geen nieuwe tenant maken (standaard uit / dus aan!)

- Gebruiker kan beveiligingsgroepen maken (standaard aan)

- Gasten hebben gelimiteerde toegang tot directory onderdelen

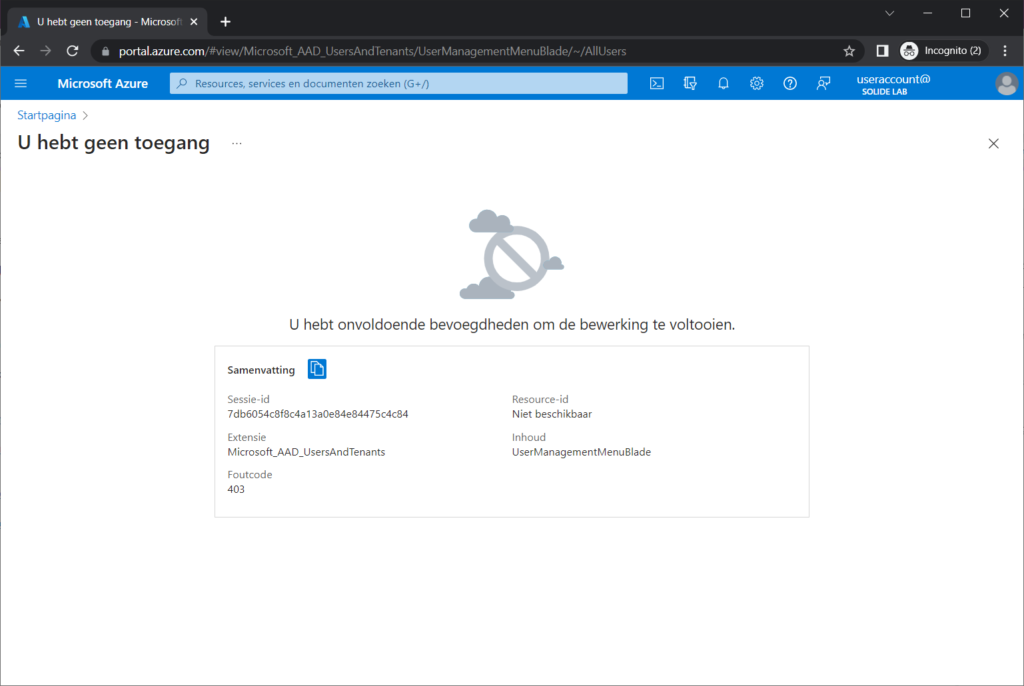

- Azure (en Entra) platform beperken voor gebruikers (standaard uit / dus aan!)

- Koppelen aan LinkedIN (standaard AAN!)

Hoe controleren:

Het begint allemaal met onderstaande links. Log in met je organisatie gebruikers of gast account

https://portal.azure.com

of

https://entra.microsoft.com

Ga dan naar deze sublinks

https://portal.azure.com/#view/Microsoft_AAD_UsersAndTenants/UserManagementMenuBlade/~/AllUsers

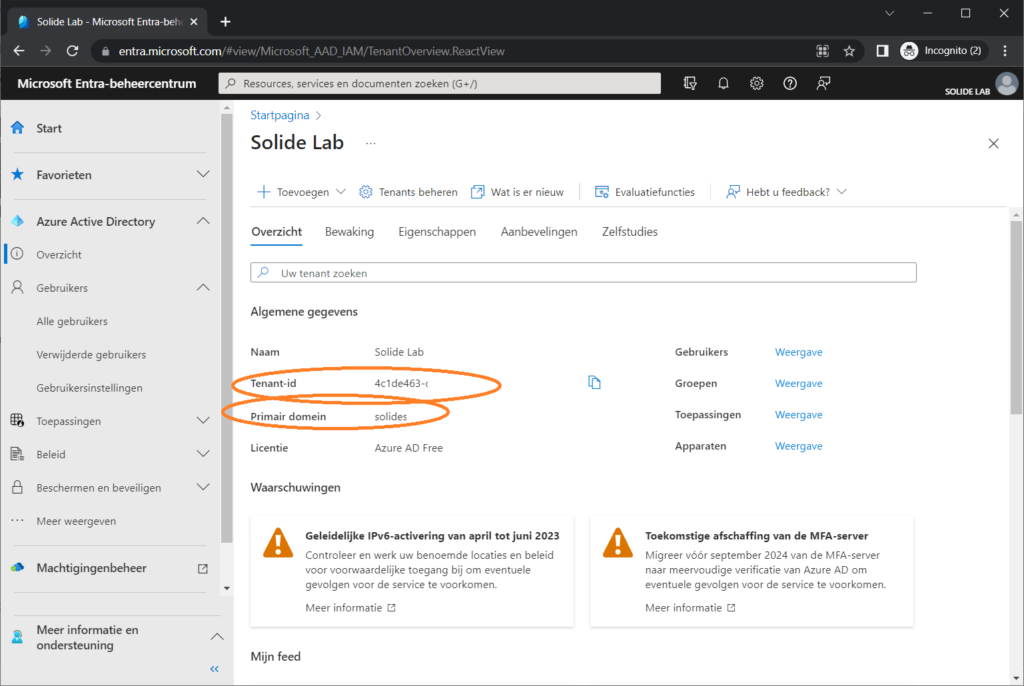

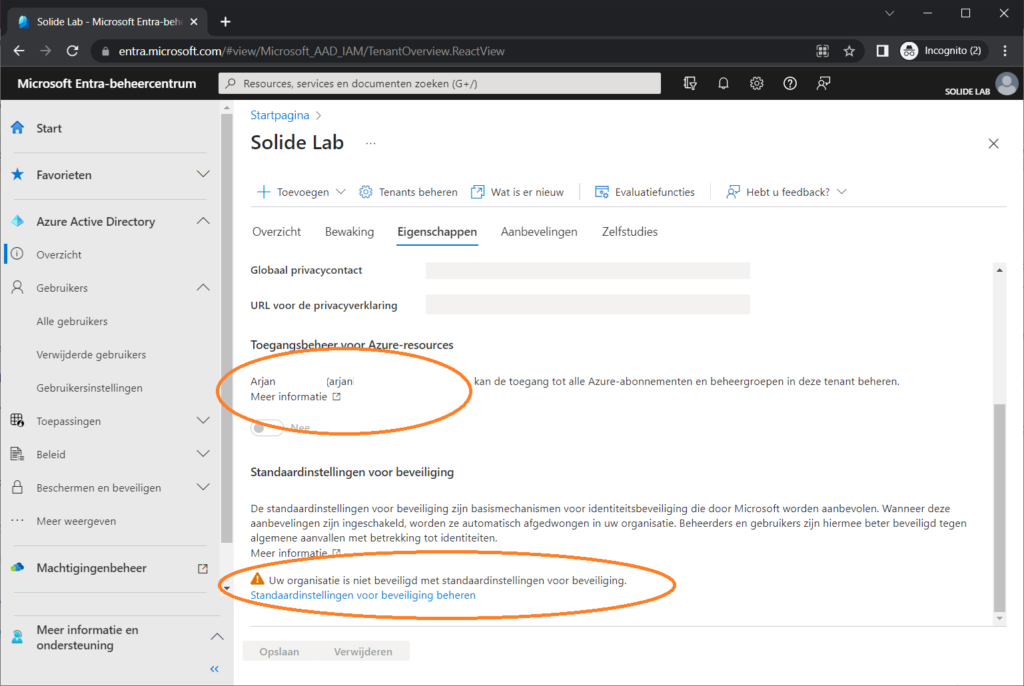

https://entra.microsoft.com/#view/Microsoft_AAD_IAM/TenantOverview.ReactView

Gebruikers kunnen objecten zien:

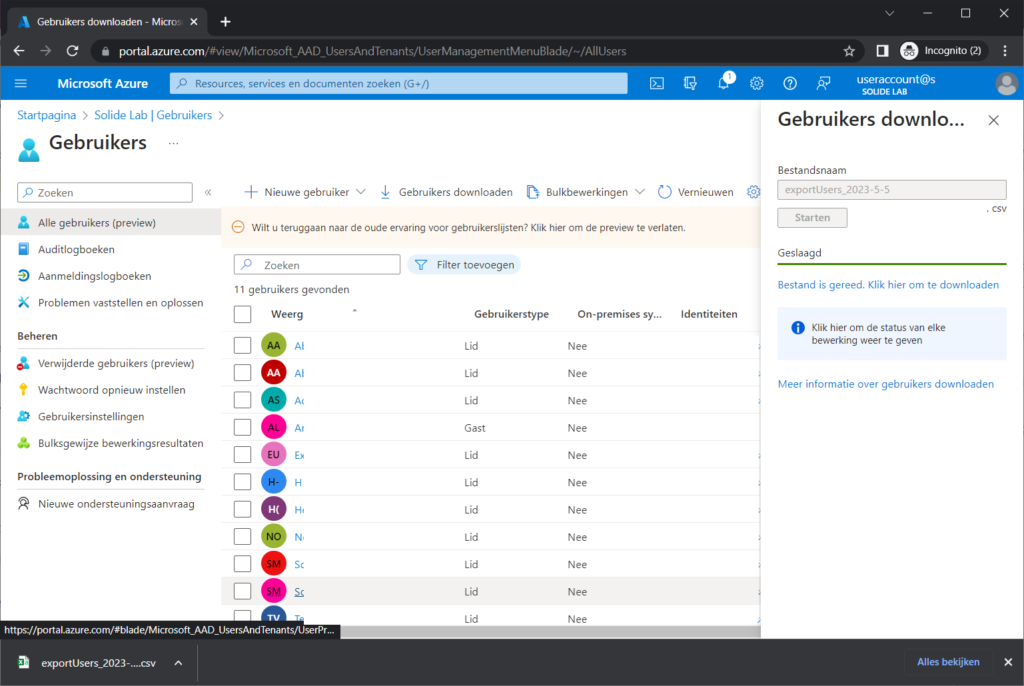

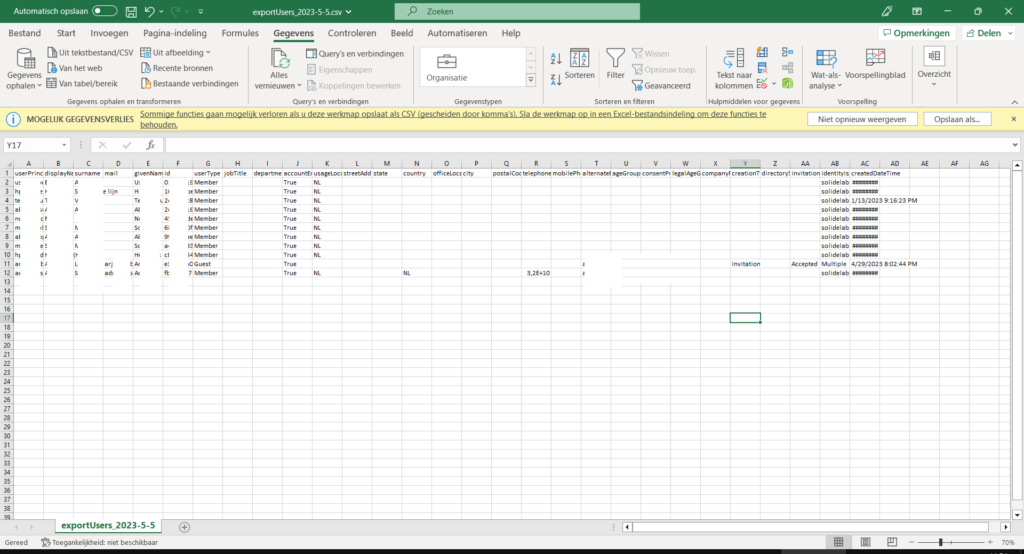

Gebruikers kunnen hun organisatie medewerkers exporteren

Zie hieronder de Excel export van mijn demo omgeving. Dit betreft een kleine export. Via geavanceerd kun je meerdere attributen exporteren.

Gasten kunnen hier ook bij komen, maar zien gelukkig standaard geen gebruikers. Echter het kan wel aangezet worden. Dus controleren!

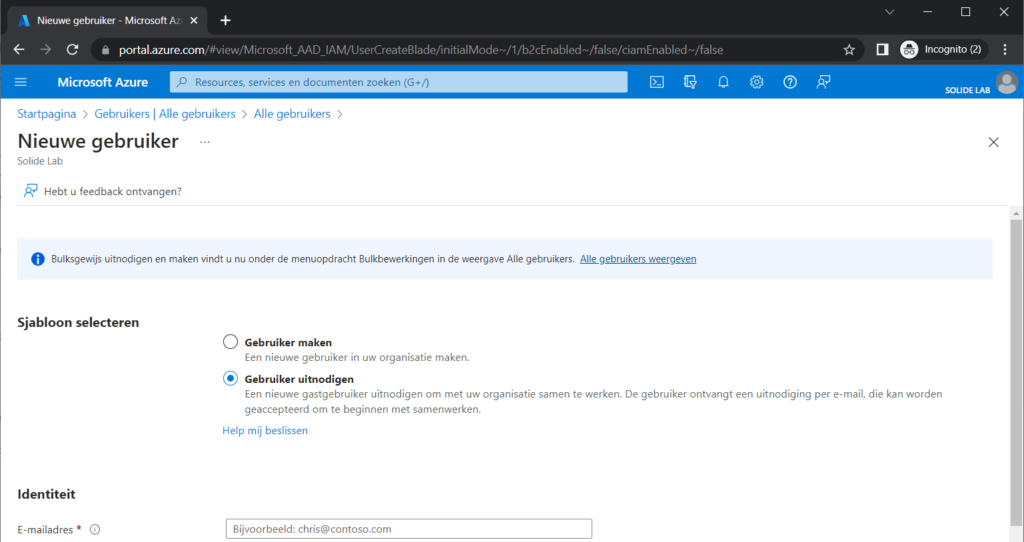

Gasten kunnen wel andere gasten uitnodigen… Potentieel ongewenst.

Gasten kunnen licenties, tenant ID primaire domein, Azure AAD synchronisatie beschikbaarheid e.a. zaken standaard inzien.

Gasten kunnen beveiligingsniveau inzien:

Met onderstaande instellingen kun je al heel veel voorkomen.

Gebruikers – Microsoft Entra-beheercentrum

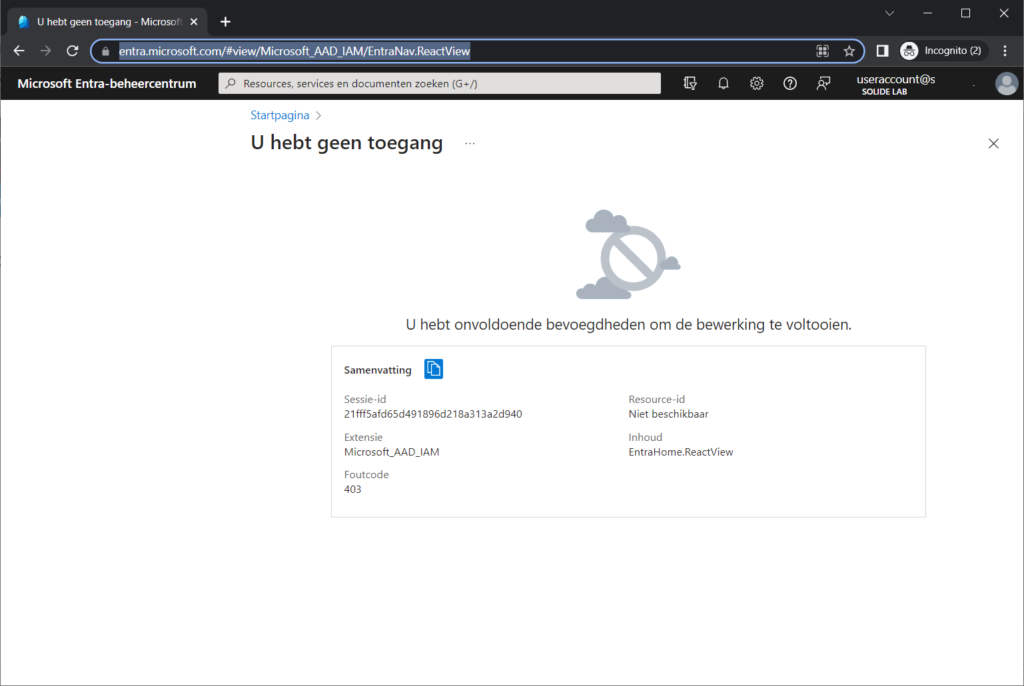

Als het allemaal goed ingesteld staat zien gebruikers en gasten dit:

De eerlijkheid gebied dat er waarschijnlijk ook nog wel andere manieren zijn via scripting gegevens op te halen. Daar ga ik nog wel een keer induiken en wellicht volgt er nog een update.

Achtergrondinformatie

Hoe ontstaat dit nu precies? Ik vermoed dat het te maken heeft met de integratie van Azure en Entra. Hierbij kan een gebruiker ook bepaalde rechten krijgen voor rollen binnen een organisatie of binnen deze portalen. Maar waarom het standaard aan staat is voor mij niet duidelijk. Mogelijk zouden bepaalde functies anders geblokkeerd worden, maar ik weet niet welke.

Advies is om voor admin gebruikers altijd een extra account aan te maken met admin rechten voor deze rol. Bijvoorbeeld Admin_gebruiker enz. Laat je gebruikers altijd zoveel mogelijk gebruiker. Hopelijk was het relevant en worden veel omgevingen aanvullend beveiligd!